2 minutos

Documentação IPsec Ubuntu-Mikrotik

Configuração do Servidor

Cenário

| IP Servidor | Subnet GCP | Subnet Local |

|---|---|---|

| 35.184.47.124 | 10.128.0.0/24 | 192.168.0.0/24 |

No servidor Ubuntu, executar a instalação do StrongSwan:

apt-get install strongswan

Editar o arquivo /etc/ipsec.config

version 2

config setup

charondebug="ike 2, knl 2"

conn Mikrotik-01

left=%any

# Informar a subnet dos servidores

leftsubnet=10.128.0.0/24

right=%any

# Informar a subnet do Mikrotik

# Deve ser única para cada Mikrotik

rightsubnet=192.168.0.0/24

forceencaps=yes

ike=sha512-aes256-modp4096

esp=sha512-aes256-modp4096

authby=secret

auto=start

Editar o arquivo /etc/ipsec.secrets

%any %any : PSK 'senha_segura_longa'

Configuração do Mikrotik

-

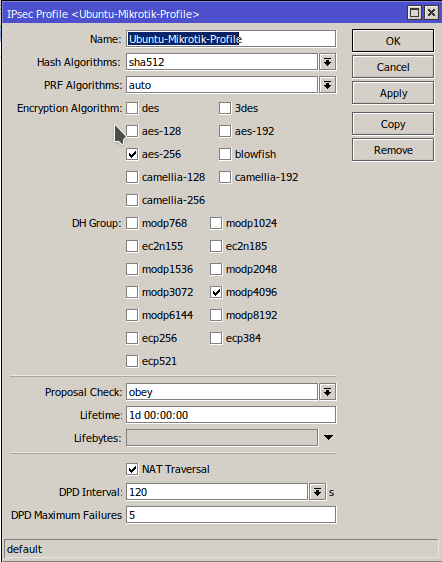

IP / IPsec / Profiles

-

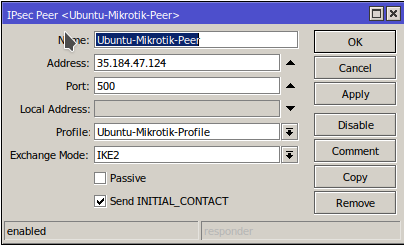

IP / IPsec / Peers

Atenção ao campo Address, deve informar o IP externo do servidor.

-

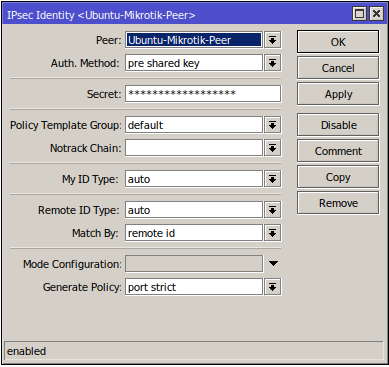

IP / IPsec / Identifies

Atenção ao campo Secret, pois deve conter a mesma senha informada no arquivo/etc/ipsec.secrets.

-

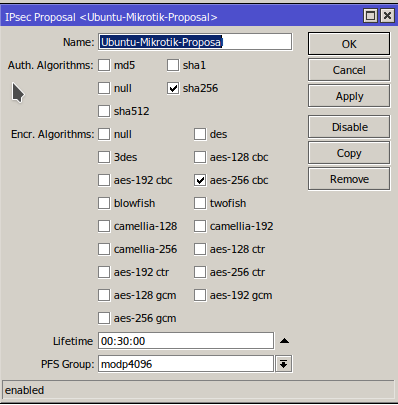

IP / IPsec / Proposal

-

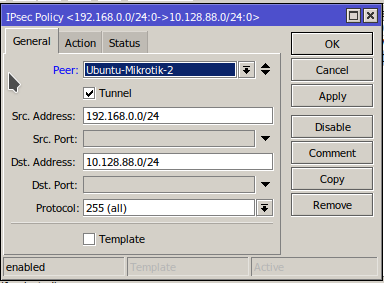

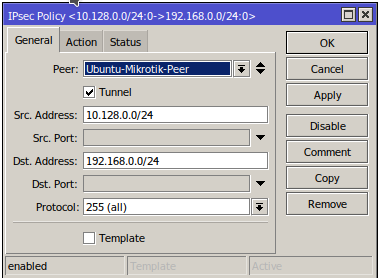

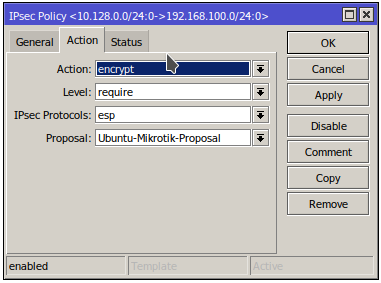

IP / IPsec / Policy

Atenção aos campos Src. Address e Dst. Address, pois deve informar a subnet do servidor e a subnet do Mikrotik, respectivamente.

-

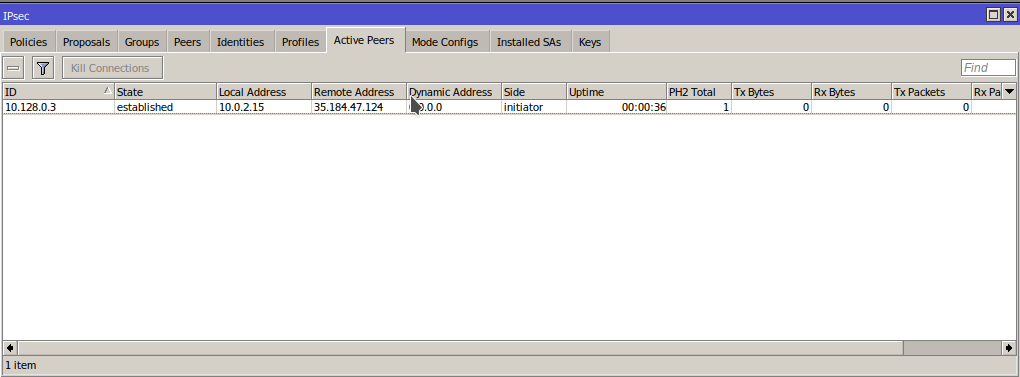

E agora verificar se a conexão estabilizou.

IP / IPsec / Active Peers

Adicionando o segundo Mikrotik

Cenário

| IP Servidor | Subnet GCP | Subnet Local 2 |

|---|---|---|

| 35.184.47.124 | 10.128.0.0/24 | 192.168.88.0/24 |

No servidor, adicionar as linhas abaixo no arquivo /etc/ipsec.config

conn Mikrotik-02

left=%any

leftsubnet=10.128.0.0/24

right=%any

# Informar a subnet do Mikrotik

# Deve ser única para cada Mikrotik

rightsubnet=192.168.88.0/24

forceencaps=yes

ike=sha512-aes256-modp4096

esp=sha512-aes256-modp4096

authby=secret

auto=start

E no Mikrotik seguir as mesmas configurações do anterior, só atenção na configuração do Policy, que deve alterar o campo Dst. Address: